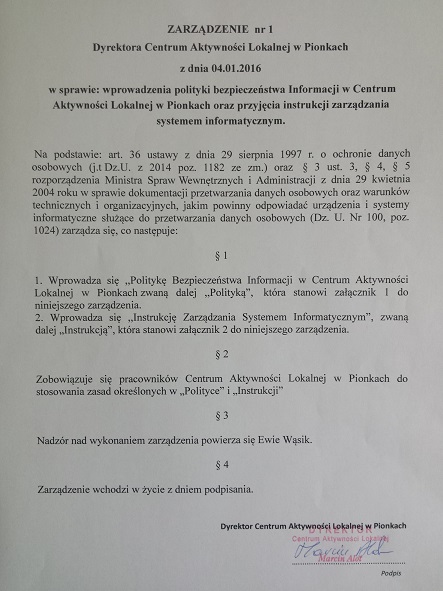

POLITYKA BEZPIECZEŃSTWA

W ZAKRESIE PRZETWARZANIA DANYCH

OSOBOWYCH

w Centrum Aktywności Lokalnej w Pionkach

POLITYKA BEZPIECZEŃSTWA

Administrator Danych Marcin Alot

Dnia 04.01.2016 w podmiocie o nazwie Centrum Aktywności Lokalnej w Pionkach

Zgodnie z ROZPORZĄDZENIEM MINISTRA SPRAW WEWNĘTRZNYCH I ADMINISTRACJI

z dnia 29 kwietnia 2004 r.

w sprawie dokumentacji przetwarzania danych osobowych oraz warunków technicznych

i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące

do przetwarzania danych osobowych (Dz. U. Nr 100, poz. 1024)

wdraża dokument o nazwie „Polityka Bezpieczeństwa”. Zapisy tego dokumentu wchodzą w życie

z dniem 04.012016.

§ 1.

Polityka bezpieczeństwa w zakresie ochrony danych osobowych w Centrum Aktywności Lokalnej w Pionkach określa zasady przetwarzania danych osobowych oraz środki techniczne i organizacyjne

zastosowane dla zapewnienia poufności, integralności i rozliczalności przetwarzanych danych osobowych.

Polityka bezpieczeństwa służy zapewnieniu wysokiego poziomu bezpieczeństwa przetwarzanych danych.

Polityka bezpieczeństwa dotyczy danych osobowych przetwarzanych w zbiorach manualnych oraz

w systemach informatycznych.

§ 2

Ilekroć w „Polityce Bezpieczeństwa” jest mowa o:

zbiorze danych - rozumie się przez to każdy posiadający strukturę zestaw danych o charakterze osobowym, dostępnych według określonych kryteriów, niezależnie od tego, czy zestaw ten jest rozproszony lub podzielony funkcjonalnie,

przetwarzaniu danych - rozumie się przez to jakiekolwiek operacje wykonywane na danych osobowych, takie jak zbieranie, utrwalanie, przechowywanie, opracowywanie, zmienianie, udostępnianie i usuwanie,

a zwłaszcza te, które wykonuje się w systemach informatycznych,

systemie informatycznym - rozumie się przez to zespół współpracujących ze sobą urządzeń, programów, procedur przetwarzania informacji i narzędzi programowych zastosowanych w celu przetwarzania danych,

zabezpieczeniu danych w systemie informatycznym - rozumie się przez to wdrożenie i eksploatację stosownych środków technicznych i organizacyjnych zapewniających ochronę danych przed ich nieuprawnionym przetwarzaniem,

usuwaniu danych - rozumie się przez to zniszczenie danych osobowych lub taką ich modyfikację, która nie pozwoli na ustalenie tożsamości osoby, której dane dotyczą,

administratorze danych - rozumie się przez to organ, jednostkę organizacyjną, podmiot lub osobę,

o których mowa w art. 3, decydujące o celach i środkach przetwarzania danych osobowych,

administratorze bezpieczeństwa informacji – rozumie się przez to osobę wyznaczoną przez Administratora Danych w celu nadzorowania i przestrzegania zasad ochrony, o których mowa w ust. 1, chyba, że Administrator Danych sam wykonuje te czynności.

podmiocie – rozumie się przez to spółkę prawa handlowego, podmiot gospodarczy nie posiadający osobowości prawnej, jednostkę budżetową;

§ 3.

Administrator Danych w podmiocie Centrum Aktywności Lokalnej w Pionkach wyznacza Administratora Bezpieczeństwa Informacji w celu nadzorowania i przestrzegania zasad ochrony, o których mowa

w USTAWIE z dnia 29 sierpnia 1997 r. o ochronie danych osobowych chyba, że Administrator Danych sam wykonuje te czynności. Upoważnienie dla Administratora Bezpieczeństwa Informacji oraz zakres obowiązków określa załącznik do „Polityki Bezpieczeństwa” nr 1

§ 4.

Wykaz budynków, pomieszczeń lub części pomieszczeń, tworzących obszar, w którym przetwarzane są dane osobowe określa załącznik do „Polityki Bezpieczeństwa” nr 2

§ 5.

Wykaz zbiorów danych osobowych wraz ze wskazaniem programów zastosowanych do przetwarzania tych danych określa załącznik do „Polityki Bezpieczeństwa” nr 3

§ 6.

Opis struktury zbiorów danych wskazujący zawartość poszczególnych pól informacyjnych i powiązania między nimi oraz sposób przepływu danych pomiędzy poszczególnymi systemami określa załącznik

do „Polityki Bezpieczeństwa” nr 4

§ 7.

Administratora Bezpieczeństwa Informacji dba o to aby dane osobowe w formie papierowej były niedostępne dla osób nieupoważnionych. Dokumenty powinny znajdować się w pomieszczeniu zamykanym na klucz do którego dostęp mają tylko osoby posiadające aktualne upoważnienie do przetwarzania danych osobowych.

§ 8.

Do przetwarzania danych mogą być dopuszczone wyłącznie osoby posiadające upoważnienie nadane przez Administratora Danych. Administrator Danych Osobowych jest obowiązany zastosować środki techniczne i organizacyjne zapewniające ochronę przetwarzanych danych osobowych odpowiednią do zagrożeń oraz kategorii danych objętych ochroną, a w szczególności powinien zabezpieczyć dane przed ich udostępnieniem osobom nieupoważnionym, zabraniem przez osobę nieuprawnioną, przetwarzaniem z naruszeniem ustawy oraz zmianą, utratą, uszkodzeniem lub zniszczeniem. Administrator Danych Osobowych nadaje uprawnienia pracownikom którzy przetwarzają dane poprzez podpisanie oświadczenia które stanowi załącznik nr 5 do „Polityki Bezpieczeństwa”. Administrator Danych Osobowych jest zobowiązany zgłosić Administratora Bezpieczeństwa Informacji, oraz zbiory danych do rejestracji Generalnemu Inspektorowi Danych Osobowych. Administrator Danych Osobowych prowadzi wszelką dokumentację opisującą sposób przetwarzania danych w podmiocie a w szczególności:

1. Ewidencja osób przetwarzających dane w podmiocie posiadających upoważnienie – załącznik nr 6 do „Polityki Bezpieczeństwa”

2. Określenie środków technicznych i organizacyjnych niezbędnych dla zapewnienia poufności, integralności i rozliczalności przetwarzanych danych - załącznik nr 7 do „Polityki Bezpieczeństwa”

§ 9.

Na wniosek osoby, której dane dotyczą, Administrator Bezpieczeństwa Informacji jest obowiązany,

w terminie 30 dni, poinformować o przysługujących jej prawach oraz udzielić, odnośnie do jej danych osobowych, informacji.

§ 10.

Administrator Danych Osobowych może powierzyć innemu podmiotowi, w drodze umowy zawartej na piśmie, przetwarzanie danych osobowych w podmiocie. Podmiot ten może przetwarzać dane wyłącznie w zakresie i celu przewidzianym w umowie.

§ 11.

Sposób zabezpieczenia oraz przetwarzania danych w systemie informatycznym reguluje Instrukcja Zarządzania Systemem Informatycznym – załącznik nr 8 do „Polityki Bezpieczeństwa”.

§ 12.

W sprawach nieuregulowanych w niniejszej „Polityce Bezpieczeństwa” mają zastosowanie odpowiednie przepisy ustawy o ochronie danych osobowych z dnia 29 sierpnia 1997 r. oraz ROZPORZĄDZENIA MINISTRA SPRAW WEWNĘTRZNYCH I ADMINISTRACJI z dnia 29 kwietnia 2004 r. w sprawie dokumentacji przetwarzania danych osobowych, oraz warunków technicznych i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące do przetwarzania danych osobowych

§ 13.

Deklaracja intencji, cele i zakres polityki bezpieczeństwa

Administrator Danych wyraża pełne zaangażowanie dla zapewnienia bezpieczeństwa przetwarzanych danych osobowych oraz wsparcie dla przedsięwzięć technicznych

i organizacyjnych związanych z ochroną danych osobowych.

Polityka określa podstawowe zasady bezpieczeństwa i zarządzania bezpieczeństwem systemów, w których dochodzi do przetwarzania danych osobowych.

Polityka dotyczy wszystkich danych osobowych przetwarzanych w podmiocie, niezależnie

od formy ich przetwarzania (zbiory ewidencyjne, systemy informatyczne) oraz od tego czy dane są lub mogą być przetwarzane w zbiorach danych.

Polityka ma zastosowanie wobec wszystkich komórek organizacyjnych w tym oddziałów, samodzielnych stanowisk pracy i wszystkich procesów przebiegających w ramach przetwarzania danych osobowych.

Celem Polityki jest przetwarzanie zgodnie z przepisami danych osobowych przetwarzanych

w podmiocie oraz ich ochrona przed udostępnieniem osobom nieupoważnionym, zabraniem przez osobę nieuprawnioną, przetwarzaniem z naruszeniem przepisów określających zasady postępowania przy przetwarzaniu danych osobowych oraz przed uszkodzeniem, zniszczeniem lub nieupoważnioną zmianą.

Ze względu na nieustannie zmieniające się zagrożenia przetwarzania danych o osobowych

i zmiany prawa niniejsza polityka może być dokumentem dynamicznie zmieniającym się

w czasie. Uaktualnienia procedur ochrony, oprogramowania i innych parametrów stosowanych przy przetwarzaniu danych osobowych znajdują na bieżąco odzwierciedlenie funkcjonalne

w niniejszej Polityce.

Cele Polityki realizowane są poprzez zapewnienie danym osobowym następujących cech:

poufności - właściwości zapewniającej, że dane nie są udostępniane nieupoważnionym podmiotom;

integralności - właściwości zapewniającej, że dane osobowe nie zostały zmienione lub zniszczone w sposób nieautoryzowany;

rozliczalności - właściwości zapewniającej, że działania podmiotu operującego na danych osobowych mogą być przypisane w sposób jednoznaczny tylko temu podmiotowi;

ciągłości - zdolności do niezakłóconego ich przetwarzania, bez przerw uniemożliwiających ich udostępnianie osobom upoważnionym.

Dla skutecznej realizacji Polityki Administrator Danych zapewnia:

odpowiednie do zagrożeń i kategorii danych objętych ochroną, środki techniczne

i rozwiązania organizacyjne;

szkolenia w zakresie przetwarzania danych osobowych i sposobów ich ochrony;

kontrolę i nadzór nad przetwarzaniem danych osobowych;

monitorowanie zastosowanych środków ochrony;

ciągłe śledzenie zmieniających się zagrożeń wewnętrznych i zewnętrznych, także uwzględnianie zmieniającego się prawa;

kontrolę i nadzór nad przetwarzaniem danych osobowych przez podmioty trzecie, którym dane zostały udostępnione lub powierzone.

Monitorowanie przez Administratora Danych zastosowanych środków ochrony obejmuje m.in. działania użytkowników, naruszanie zasad dostępu do danych, zapewnienie integralności plików oraz ochronę przed atakami zewnętrznymi oraz wewnętrznymi.

Administrator Danych lub osoba przez niego upoważniona wdraża wszystkie dokumenty składające się na Polityki Bezpieczeństwa i zapewnia zgodność niniejszej Polityki z przepisami określającymi zasady przetwarzania danych osobowych:

ustawą z dnia 29 sierpnia 1997 r. o ochronie danych osobowych (Dz. U. z 2002 r. Nr 101, poz. 926 z późn. zm.);

rozporządzeniem Ministra Spraw Wewnętrznych i Administracji z dnia 29 kwietnia 2004 r.

w sprawie dokumentacji przetwarzania danych osobowych oraz warunków technicznych

i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące do przetwarzania danych osobowych (Dz. U. Nr 100, poz. 1024);

Innymi przepisami mającymi zastosowania przy przetwarzaniu danych osobowych.

Podpis Administratora Danych Osobowych

….....................................................................

Podpis

Podpis Administratora Bezpieczeństwa Informacji

…....................................................................

Podpis |